اختراق وحماية الأنظمة باستخدام بايثون

اختراق وحماية الأنظمة باستخدام بايثون

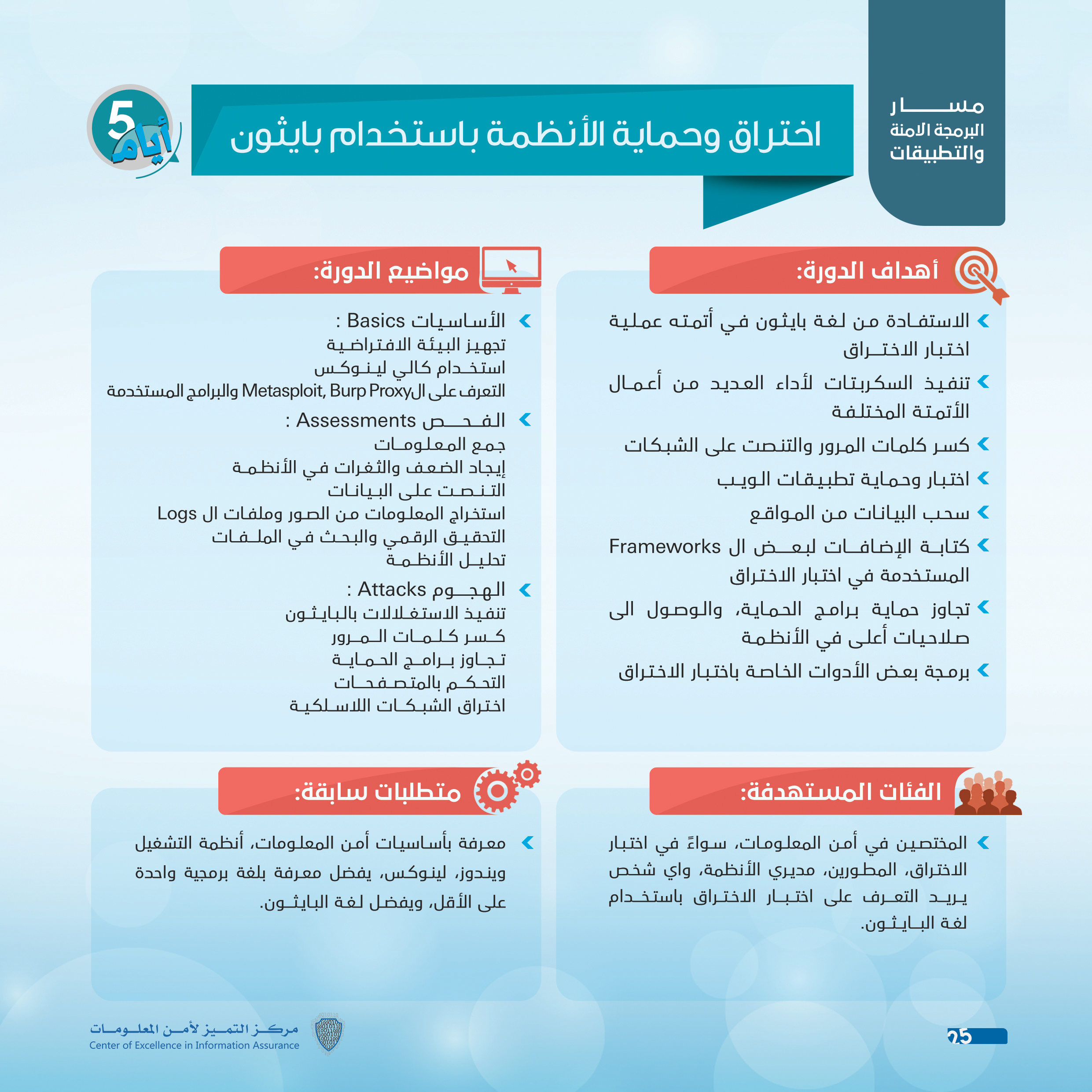

سوف يتم تناول كيف يمكن تطوير أدوات الاختراق باستخدام بايثون، ولا يتطلب أي معرفة مسبقة بلغة البايثون، وسوف يتم البدء بتنصيب المفسر على kali Linux ومن ثم تناول أساسيات اللغة بشكل سريع، وبعدها الدخول في التعرف على برمجة الشبكات واختراقها، والمرور على اختراق المواقع الالكترونية باستخدام بايثون، وبرمجة التروجان في أنظمة الويندوز بالبايثون، وكتابة الإضافات لبعض برامج اختبار الاختراق مثل Burp Proxy وMetasploit وأخيراً التعرف على طرق التحقيق الجنائي بلغة البايثون.

• الأساسيات Basics:

o تجهيز البيئة الافتراضية

o استخدام كالي لينوكس

o التعرف على ال Metasploit, Burp Proxy والبرامج المستخدمة

• الفحص Assessments:

o جمع المعلومات

o إيجاد الضعف والثغرات في الأنظمة

o التنصت على البيانات

o استخراج المعلومات من الصور وملفات ال Logs

o التحقيق الرقمي والبحث في الملفات

o تحليل الأنظمة

• الهجوم Attacks:

o تنفيذ الاستغلالات بالبايثون

o كسر كلمات المرور

o تجاوز برامج الحماية

o التحكم بالمتصفحات

o اختراق الشبكات اللاسلكية

| وقت الدورة | موقع الدورة | السعر | سعر الطلاب | سعر الاونلاين | المدرب | حالة التسجيل | التقييم |

|---|---|---|---|---|---|---|---|

| صباحية بتاريخ 2018-12-09 الى 2018-12-09 | فندق الفهد كروان | 1995.00 | 995.00 | 995.00 | وجدي عصام عبدالرحيم | انتهى وقت التسجيل | التقييم مغلق |

| لغة المحاضر | العربية |

|---|---|

| المحتوى | كلا العربية والانجليزية |

| الفئة المستهدفة | المختصين في أمن المعلومات، سواءً في اختبار الاختراق، المطورين، مديري الأنظمة، واي شخص يريد التعرف على اختبار الاختراق باستخدام لغة البايثون. |

| المدة | 5 أيام |

معرفة بأساسيات أمن المعلومات، أنظمة التشغيل ويندوز، لينوكس، يفضل معرفة بلغة برمجية واحدة على الأقل، ويفضل لغة البايثون.

Wajdy Essam is a systems architect with over 8 years of industry experience in a wide variety of domains including internet security, microservices, web and mobile applications. His working interests range from web application & APIs security, malware analysis to cryptography.